Cisco SCF یک چارچوب امنیتی با هدف حصول اطمینان شبکه ، دسترس پذیری سرویس ها و تداوم تجارت است. تهدیدات امنیتی در یک هدف همیشه در حال حرکت هستند و SCF برای رسیدگی به سیر تهدیدات حاضر و همچنین پیگیری تهدیدات جدید و در حال تحول از طریق بهترین راهکارهای رایج و راه حل جامع طراحی شده است.

Cisco SAFE از SCF برای طراحی شبکه استفاده می کند تا از دسترس پذیری شبکه و سرویس ها و تداوم تجارت اطمینان حاصل گردد. Cisco SCF از محصولات و امکانات امنیتی گزینش شده بهره می برد و راهنمای توسعه آنها در شبکه جهت بهترین میزان رویت و کنترل را ارائه می دهد.

SCF وجود سیاست های امنیتی در حال توسعه که از تهدیدات و میزان ریسک نشات گرفته را برعهده می گیرد و اهداف تجارت را برآورده می کند. با بهره گیری از سیاست ها و دستورالعمل های امنیتی انتظار می رود تا استفاده از هر سرویس و دستگاه و سیستم های موجود در محیط ، امن و قابل قبول گردد.

سیاست های امنیتی همچنین باید پروسه و روال مورد نیاز جهت رسیدن به عملکرد امنیت و اهداف تجارت را تعیین کند. این نکته برای یک تجارت موفق مهم است که سیاست های امنیتی و دستورالعمل ها و عملیات باعث توانمند سازی سازمان در جهت رسیدن به اهداف می شود نه جلوگیری از آن.

موفقیت سیاست های امنیتی در نهایت به درجه افزایش رویت و کنترل وابسته است. به عبارت ساده امنیت می تواند به عنوان تابعی از رویت و کنترل تعریف گردد. بدون رویت ، هیچ کنترلی وجود نخواهد داشت و بدون کنترل هیچ امنیتی وجود نخواهد داشت. بنابراین تمرکز اصلی SCF بر روی افزایش رویت و کنترل است. در مفاهیم SAFE ، SCF وظیفه انتخاب و توسعه پلاتفرم و امکانات را جهت رسیدن به درجه مطلوب از رویت و کنترل برعهده دارد.

SCF شش اقدام امنیتی را تعریف می کند که به اجرای سیاست های امنیتی و بهبود رویت و کنترل کمک می کند. رویت از طریق اقدامات شناسایی ، مانیتور و مرتبط سازی افزایش می یابد. کنترل از طریق اقدامات harden و مجزا سازی و اجرا بهبود می یابد.

در یک سازمان ، نواحی گوناگونی ( places in the network (PINs در شبکه وجود دارد مانند دیتاسنتر ، campus و شعب. در طراحی SAFE از کاربرد SCF در هر PIN استفاده شده است. در نتیجه شناسایی تکنولوژی و بهترین راهکار رایج ، بیشترین رضایتمندی را در هر شش اقدام کلیدی برای رویت و کنترل دربرخواهد داشت.

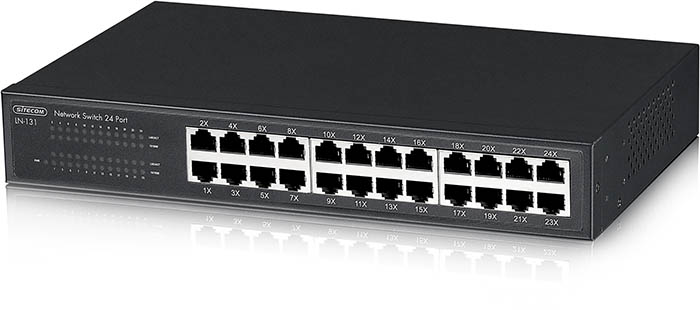

در این مسیر ، طرح SAFE ترکیبی از تکنولوژی و امکانات متنوع در سراسر شبکه برای به دست آوردن رویت در فعالیت های شبکه ، اجرای سیاست های شبکه و اداره کردن ترافیک های غیرعادی است. در نتیجه عناصر زیر ساخت شبکه مانند روترها و سوییچ ها به صورت فراگیر همراه سیاست های نظارت و عوامل اجرا استفاده می شوند.

اصول SAFE

محیط شبکه صرف نظر از انواع دستگاه ها ، سرویس ها و اطلاعات ممکن است ماهیت محرمانگی و صحت و دسترس پذیری اش به خطر بیافتد. تامین امنیت شبکه و سرویس های خود به شکل مطبوع نیاز به درک درست از دارایی های شبکه و عوامل تهدیدها دارد. افزایش آگاهی در عناصر مختلف شبکه که ممکن است در معرض خطر باشند هدف این بخش است.

دستگاه های زیرساخت به عنوان هدف

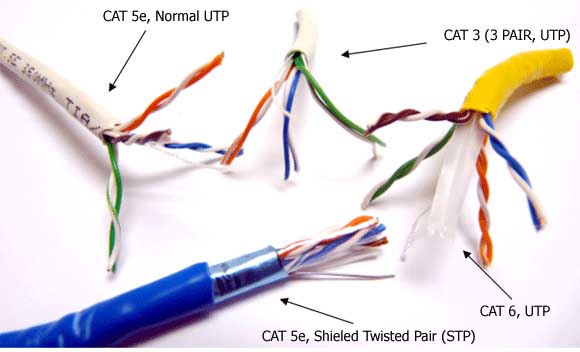

زیرساخت شبکه نه تنها با روتر و سوییچ ایجاد شده اند ، بلکه از انواع زیادی از دستگاه های in-line شامل فایروال ، سیستم های جلوگیری از نفوذ ، بالانسر بار و تجهیزات شتاب دهنده برنامه تشکیل شده است.

همه این دستگاه های زیرساخت ممکن است در معرض هدف حملات طراحی شده به صورت مستقیم و یا غیرمستقیم قرار گیرند و دسترس پذیری شبکه را تحت تاثیر قرار دهد.

حملات محتمل عبارتند از دسترسی های غیرمجاز ، افزایش سطح دسترسی ، DDoS ، buffer overflows ، حملات traffic flood و خیلی از موارد دیگر.

به طور کلی ، دستگاه های زیرساخت شبکه مکانیزم های دسترسی متعددی را فراهم می کنند، از جمله کنسول و دسترسی از راه دور بر اساس پروتکل های Telnet ، rlogin ، HTTP ، HTTPS و SSH . hardening این دستگاه ها برای جلوگیری از دسترسی های غیرمجاز و خطرات دیگر مهم است.

بهترین شیوه شامل استفاده از پروتکل های امن ، غیر فعال کردن سرویس های استفاده نشده ، محدود کردن دسترسی به پورتها و پروتکل های لازم ، اجرای احرازهویت و اجازه دسترسی و بازرسی (AAA) است.

با این حال، دستگاه های زیرساخت یکسان نیستند. این یک اصل است که خصوصیات منحصربفرد و ماهیت آنها درک شود تا به درستی امن شوند. هدف اصلی از روتر و سوییچ فراهم کردن اتصال است بنابراین تنظیمات پیش فرض معمولا اجازه می دهد ترافیک بدون محدودیت عبور کند. علاوه براین ، بر روی دستگاه ها ممکن است برخی از سرویس ها به صورت پیش فرض فعال باشد که با توجه به محیط مورد نیاز نباشد.

این فرصتی است برای سوء استفاده که باید قدم های غیرفعال کردن سرویس های غیرضروری برداشته شود.

به طور خاص ، وظیفه روتر یادگیری و انتشار اطلاعات مسیر و در نهایت ارسال بسته ها از میان مسیرهای مناسب تر است.

حملات موفقیت آمیز در برابر روتر ، قادر به تحت تاثیر قرار دادن یا اختلال در یک یا تعدادی از وظایف اولیه توسط به خطر انداختن خود روتر ، ارتباط با همسایه و اطلاعات مسیریابی است. به دلیل ماهیت لایه 3 ، روترها می توانند از شبکه های راه دور مورد هدف قرار گیرد.

بهترین راهکار برای تامین امنیت روتر شامل hardening دستگاه ، فیلترینگ پکت ، محدود سازی در عضویت پروتکل مسیریابی و کنترل انتشار و یادگیری اطلاعات مسیریابی است.

در مقایسه با روتر ، سوییچ نقش برقراری اتصالات LAN را برعهده دارد، بنابراین آنها بیشتر در معرض حملات لایه 2 هستند که عموما داخل سازمان رخ می دهد. حملات رایج در محیط های Switch شامل broadcast storms ، MAC flooding و حملات طراحی شده برای استفاده از محدودیت پروتکل های پشتیبانی شده مانند ARP ، DHCP و STP است.

بهترین راهکار برای تامین امنیت سوییچ شامل hardening دستگاه ، محدودسازی broadcast domain ، امنیت STP ، ARP inspection ، anti-spoofing و غیرفعال کردن پورت های استفاده نشده و پیروی از بهترین روش پیاده سازی VLAN است.

فایروال ها ، بالانسرهای بار و دستگاه های in-line به طور کلی در معرض خطر و دسترسی غیرمجاز هستند، در نتیجه hardening آنها ضروری خواهد بود.

مانند هر دستگاه زیرساخت دیگر ، دستگاه های in-line دارای محدودیت در منابع و امکانات هستند و در نتیجه دارای پتانسیل آسیب پذیری به حملات فرسودگی منابع هستند. این نوع از حملات برای تخلیه قدرت پردازش یا حافظه دستگاه طراحی شده است.

این ممکن است باعث پرشدن ظرفیت دستگاه از نظر تعداد اتصالات در ثانیه ، حداکثر تعداد کل اتصالات ، تعداد پکت در ثانیه شود. همچنین حملات ممکن است پروتکل و تجزیه پکت را با پکت ناقص یا دستکاری پروتکل مورد هدف قرار دهند. بهترین راهکار امنیت نسبت به ماهیت دستگاه in-line متفاوت است.

سرویس به عنوان هدف

ارتباطات شبکه به یک سری از سرویس ها وابسته است از جمله DNS ، NTP و DHCP . اختلال در اینگونه سرویس ها ممکن است به از دست دادن جزئی یا کلی ارتباطات منجر شود و دستکاری آنها ممکن است برای سرقت اطلاعات ، DoS ، سوء استفاده از سرویس و دیگر فعالیت های مخرب صورت گیرد. در نتیجه تعداد فزاینده و متنوع از حملات به طور مداوم با هدف سرویس های زیرساخت صورت می گیرد.

DNS تحلیل میان نام دامنه کاربر پسند و آدرس های منطقی IP را فراهم می کند. از آنجا که اکثر خدمات در اینترنت و شبکه های داخلی توسط نام دامنه خود و نه آدرس IP در دسترس هستند، اختلال در DNS باعث از دست دادن اتصالات می شود.

حملات DNS ممکن است نام سرور و همچنین مشتریان را هدف قرار دهد و خود را به عنوان سرویس دهنده DNS معرفی کند. برخی از حملات رایج عبارتند از

DNS amplification

DNS cache poisoning

domain name hijacking

حملات DNS amplification معمولا شامل سیل جاری شده از سرورهای نام با پاسخ های ناخواسته که اغلب به recursive query ها پاسخ داده می شود.

حملات آلوده کردن DNS Cache شامل تغییرات اشتباه یا وارد کردن یک رکورد DNS در سرور کش است که اغلب برای حملات phishing و man-in-the-middle استفاده می شود.

حملات Domain name hijacking به اقدام غیرقانونی سرقت کنترل نام دامنه از مالک قانونی اشاره دارد.

بهترین راهکار برای جلوگیری از این حملات ، patch management و hardening سرورهای DNS است. استفاده از فایروال جهت کنترل DNS query ها و حوزه ترافیک، پیاده سازی IPS برای شناسایی و جلوگیری از حملات مبتنی بر DNS .

NTP برای یکسان سازی زمان در سراسر سیستم های کامپیوتری بر روی چندین شبکه IP است که برای طیف وسیعی از برنامه های کاربردی مبتنی بر زمان مانند احرازهویت کاربر ، رویدادهای ورود به سیستم و زمانبندی فرآیند و … استفاده می شود.

سرویس NTP ممکن است هدف انواع حملات از جمله سرورهای NTP دروغین ، ورود اطلاعات NTP نامعتبر ، DoS بر روی سرورهای NTP قرار گیرد. بهترین راهکار برای تامین امنیت NTP شامل استفاده از احراز هویت در NTP ، استفاده از ACL و hardening دستگاه ها و … است.

پروتکل DHCP به صورت گسترده جهت پیکربندی اتوماتیک سیستم ها در شبکه IP استفاده می شود. دو نوع از حملات رایج DHCP ، وارد کردن سرورهای DHCP دروغین و گرسنگی DHCP است.

سرورهای دروغین DHCP جهت ارائه تنظیمات نادرست به کاربران معتبر استفاده می شود تا از دسترسی آنها به شبکه جلوگیری شود. همچنین سرورهای دروغین DHCP جهت حملات ( man-in-the-middle (MITM استفاده می شود که کاربران معتبر از آدرس IP سیستم به خطر افتاده به عنوان default gateway استفاده می کنند.

گرسنگی DHCP از دیگر انواع حملات رایج است. در این حمله Pool آدرس های IP در دسترس سرور DHCP با broadcast درخواست های جعلی DHCP در یک بازه زمانی توسط یک یا چند سیستم قربانی در LAN خالی می شود.

بهترین راهکار برای تامین امنیت DHCP شامل hardening سرور و استفاده از ابزارهای امنیتی DHCP موجود در سوییچ مانند DHCP snooping و port security و … است.

Endpoint به عنوان هدف

یک endpoint در شبکه به هر سیستمی که به شبکه متصل است و ارتباط با موجودیت های دیگر شبکه در سازمان دارد گفته می شود.

سرورها ، کامپیوترهای رومیزی ، لپ تاپ ، سیستم های ذخیره سازی شبکه ، تلفن IP ، دستگاه های موبایل مبتنی بر شبکه و سیستم های ویدئویی مبتنی بر IP نمونه هایی از endpoint ها هستند. با توجه به تنوع بسیار زیاد پلاتفرم سخت افزاری ، سیستم عامل و برنامه های کاربردی ، endpoint ها در حال حاضر از سخت ترین چالش ها از دیدگاه امنیتی هستند.

به روز رسانی ، patch ها و تعمیر اجزای مختلف endpoint به طور معمول از طریق منابع و زمان های مختلف در دسترس هستند که بروز رسانی سیستم را بسیار مشکل ساخته است.

علاوه بر پلاتفرم و نرم افزارهای متنوع ، سیستم های قابل حمل مانند لپ تاپ ها و دستگاه های موبایل اغلب از WiFi-hot-spot در هتل ها ، خانه های کارمندان و دیگر محیط های خارج از کنترل شرکت های بزرگ استفاده می کنند. به دلیل چالش های امنیتی ذکر شده در بالا ، endpoint ها بیشترین آسیب پذیری و بیشترین امکان به خطر افتادن میان دستگاه ها را دارند.

لیست تهدیدات endpoint به خاطر تنوع بسیار زیاد پلاتفرم و نرم افزارهای در دسترس، وسیع و متنوع است. نمونه هایی از تهدیدات مشترک endpoint ها شامل نرم افزارهای مخرب ، کرم ها ، بات نت ها و ایمیل اسپم است.

Malware نرم افزارهای مخرب طراحی شده برای گرفتن دسترسی های غیرمجاز و سرقت اطلاعات از قربانی است. Malware معمولا از طریق پیام های ایمیل حاوی یک تروجان یا در حال دیدن یک وب سایت آلوده به دست می آید.

Key-logger ها و نرم افزارهای جاسوسی نمونه هایی از نرم افزارهای مخرب هستند، هر دو برای ضبط رفتار کاربر و سرقت اطلاعات خصوصی مانند کارت اعتباری و شماره امنیت اجتماعی طراحی شده اند.

کرم ها نوع دیگر نرم افزارهای مخرب هستند که توانایی آن را دارند به طور خودکار بر روی شبکه منتشر شوند. بات نت ها یکی از انواع نرم افزارهای مخربی هستند که سریعترین رشد را دارند که قادر هستند تعداد بسیار زیادی از سیستم ها را به منظور E-mail spam ، DoS روی سرورهای وب و دیگر فعالیت های مخرب به خطر بیاندازند.

بات نت ها معمولا با انگیزه های اقتصادی و هدایت شده توسط جرایم اینترنتی سازمان یافته است. E-mail spam ها ایمیل های ناخواسته که اغلب شامل بدافزار یا بخشی از یک کلاهبرداری phishing است.

تامین امنیت endpoint ها نیاز به توجه دقیق به هر یک از اجزای درون سیستم دارد و به همان اندازه اطمینان از هشیاری کاربر نهایی نیز اهمیت دارد. بهترین راهکار شامل به روز نگه داشتن endpoint ها با آخرین نسخه update ، patch و fix ها است و همچنین hardening سیستم عامل و برنامه های کاربردی ، اجرای نرم افزارهای امنیتی endpoint ، امنیت ترافیک های وب و ایمیل و آموزش دادن کاربران نهایی به طور مداوم در مورد تهدیدات فعلی و پیش گیری های امنیتی.

شبکه به عنوان هدف

تمام بخش های شبکه ممکن است هدف حملاتی مانند سرقت از سرویس ، سوء استفاده سرویس ، DoS ، MITM و از دست دادن داده ها شوند.

سرقت از سرویس اشاره به دسترسی غیرمجاز و استفاده از منابع شبکه دارد، یک مثال خوب استفاده از access point های وایرلس باز توسط کاربران غیرمجاز است.

هزینه سوء استفاده از سرویس های شبکه سازمان ها ، میلیون ها دلار در یک سال و شامل استفاده از منابع شبکه به غیر از اهداف در نظر گرفته شده است به عنوان مثال کارمندان از منابع شرکت استفاده شخصی کنند. شبکه همچنین ممکن است مورد حملات DoS طراحی شده برای مختل کردن سرویس های شبکه قرار گیرد و حملات MITM برای سرقت اطلاعات خصوصی استفاده شود.

حملات شبکه از جمله سخت ترین تقابلات را دارد به این دلیل که معمولا آنها به استفاده از یک ویژگی ذاتی در مسیر عملیات شبکه می پردازند. حملات شبکه ممکن است در لایه 2 یا لایه 3 رخ دهد. حملات لایه 2 اغلب از ماهیت اعتماد برخی از پروتکل های لایه 2 مانند STP ، ARP و CDP استفاده می کند. برخی از حملات دیگر لایه 2 ممکن است ویژگی های خاصی از رسانه انتقالی را هدف قرار دهد، از جمله دسترسی وایرلس. برخی از حملات لایه 2 ممکن است از طریق بهترین راهکار در سوییچ ها ، روترها و access point وایرلس ها کاهش داده شود.

حملات مبتنی بر لایه 3 از نقل و انتقال IP و ممکن است از دستکاری پروتکل های مسیریابی استفاده کند. نمونه هایی از این نوع حملات DDoS ، black-holing و انحراف مسیر ترافیک هستند.

در حملات DDoS توسط ده ها یا صدها ماشین به طور همزمان اقدام به ارسال داده های جعلی به یک آدرس IP هدف می کنند. هدف از چنین حمله ای لزوما تعطیل شدن یک host خاص نیست بلکه مختل شدن کل شبکه است.

دیگر حملات مکرر لایه 3 شامل تزریق اطلاعات مسیر نامعتبر به فرآیند مسیریابی به قصد منحرف ساختن ترافیک به شبکه هدف است. ترافیک ممکن است به یک black-hole منحرف شود تا شبکه هدف از دسترس خارج شود یا به یک سیستم پیکربندی شده به عنوان یک MITM منحرف شود. بهترین راهکار امنیتی در برابر حملات شبکه مبتنی بر لایه 3 شامل hardening دستگاه ، فیلترینگ anti-spoofing ، امنیت پروتکل مسیریابی و network telemetry ، فایروالها و سیستم های پیشگیری از نفوذ (IPS) است.

برنامه های کاربردی به عنوان هدف

برنامه های کاربردی توسط مردم کدگذاری و درنتیجه در معرض خطاهای متعدد قرار می گیرد. نیاز است تا از به روز بودن برنامه های کاربردی حوزه تجاری و عمومی با آخرین تعمیرات امنیتی اطمینان حاصل شود. برنامه های کاربردی حوزه عمومی و همچنین برنامه های کاربردی سفارشی توسعه یافته نیز نیاز به بررسی کد دارد تا از نبودن خطرهای امنیتی به دلیل برنامه نویسی ضعیف اطمینان حاصل شود.

این ممکن است شامل سناریو هایی باشد مانند چگونه ورودی کاربر به خوبی بررسی می شود، چگونه یک برنامه باعث می شود تماس به برنامه های دیگر یا سیستم عامل خود ایجاد کند، سطح privilege که در آن برنامه اجرا می شود ، میزان اعتماد برنامه کاربردی که برای سیستم های اطراف دارد و روش استفاده شده در برنامه جهت انتقال داده ها در سراسر شبکه.

برنامه نویسی ضعیف ممکن است منجر به buffer overflow ، افزایش privilege ، حدس گواهینامه session ، SQL injection ، حملات cross-site scripting شود. حملات Buffer overflow جهت فعال کردن یک شرط استثنا در برنامه که در بخش های مشخصی از حافظه رونویسی می کند طراحی شده است و باعث DoS یا اجازه اجرای یک دستور غیرمجاز می شود.

افزایش Privilege معمولا از عدم کنترل مجوز اجرایی نشات می گیرد. استفاده از اعتبار کاربر قابل پیش بینی ، تسهیل در شناسایی session ، ربودن session و حملات جعل هویت کاربر. SQL injection از حملات رایج در محیط وب است که از باطن SQL در جاییکه ورودی کاربر به خوبی بررسی نمی شود استفاده می شود. به عبارت ساده ، حمله شامل دستکاری ورودی داده به دنبال اجرای دستور SQL طراحی شده می باشد.

Cross-site scripting نوع دیگر حمله رایج است که کدهای مخرب در صفحات وب تزریق می شوند و یکبار توسط مرور کاربران دیگر اجرا می شود. Cross-site scripting ممکن است در وب سایت هایی وجود داشته باشد که محتوای پست کاربران قرار دارد و ورودی کاربران به خوبی بررسی نمی شود.

محیط برنامه را می توان با استفاده از نرم افزارهای امنیتی endpoint امن کرد و hardening سیستم عامل میزبان برنامه را انجام داد. فایروال ها ، سیستم های جلوگیری از نفوذ و XML gateway ها ممکن است همچنین برای کاهش حملات مبتنی بر برنامه کاربردی استفاده شود.

منبع سایت مرجع تخصصی شبکه